Dabei sind die technisch organisatorischen Maßnahmen (TOM) essenziell, um die Sicherheit von Unternehmen und Organisationen zu gewährleisten. Sie tragen dazu bei, sensible Daten zu schützen und das Risiko von Sicherheitsvorfällen zu minimieren, indem sie Maßnahmen gemäß der DSGVO ergreifen.

In diesem Blog-Artikel werden wir uns genauer mit den TOMs befassen und erläutern, was sie sind, welche gesetzlichen Vorgaben beachtet werden müssen und wie man die richtigen Maßnahmen für sein Unternehmen findet.

Was sind technisch organisatorische Maßnahmen und welchen Zweck erfüllen sie?

TOMs meinen technische und organisatorische Maßnahmen, die ein Unternehmen implementiert, um die von ihm verarbeiteten, personenbezogenen Daten zu schützen. Hier steht die Sicherheit der Verarbeitung der vorher genannten Daten im Vordergrund. Solche TOMs sind von jedem Unternehmen individuell zu bestimmen, abhängig von diversen Faktoren, die wir im weiteren Verlauf des Artikels betrachten werden.

Nachfolgend einige Beispiele für technische Maßnahmen:

Zugangs- und Zugriffskontrolle

- Installation einer Firewall zum Schutz des Netzwerks

- Verwendung von sicheren VPN-Verbindungen

- Implementierung eines Passwortmanagement-Systems mit Vorgaben für komplexe Passwörter

- Einsatz von Multi-Faktor-Authentifizierung für sensible Systeme

- Automatische Sperrung von Benutzerkonten nach mehreren fehlgeschlagenen Anmeldeversuchen

Datenverschlüsselung und -sicherung

- Verschlüsselung von Datenträgern und mobilen Endgeräten

- Ende-zu-Ende-Verschlüsselung bei der Datenübertragung

- Regelmäßige automatisierte Backups mit verschlüsselter Speicherung

- Einsatz von Pseudonymisierungstechniken für personenbezogene Daten

Netzwerk- und Systemsicherheit

- Regelmäßige Installation von Sicherheitsupdates und Patches

- Einsatz von Antiviren- und Anti-Malware-Software

- Netzwerksegmentierung zur Isolation sensibler Bereiche

- Implementierung eines Intrusion Detection Systems (IDS)

Protokollierung und Überwachung

- Automatisierte Protokollierung aller Datenbankzugriffe

- Einsatz von Log-Management-Systemen zur Erkennung von Sicherheitsvorfällen

- Implementierung von Data Loss Prevention (DLP) Systemen

Physischer Sicherheit

- Installation von Alarmsystemen in Serverräumen und sensiblen Bereichen

- Verwendung von Chipkarten oder biometrischen Verfahren für Zugangskontrollen

- Videoüberwachung kritischer Infrastrukturbereiche

Zu den organisatorischen Maßnahmen zählen u.a.:

Schulungen und Sensiblisierung

- Regelmäßige Datenschutzschulungen für Mitarbeiter

- Workshops zur Sensibilisierung für aktuelle Sicherheitsbedrohungen

- Entwicklung von Leitfäden, z.B. für die sichere Datenverarbeitung und datenschutzkonforme Löschung

Richtlinien und Verfahren

- Implementierung des Vier-Augen-Prinzips

- Vereinbarungen zur privaten Internetnutzung am Arbeitsplatz

- Richtlinien für die Besucheranmeldung im Unternehmen

- Erstellung von IT-Richtlinien für den Umgang mit dienstlichen Geräten

Zuständigkeiten und Kontrollen

- Benennung von Verantwortlichkeiten im Unternehmen (z.B. Datenschutzbeauftragter, IT-Leiter)

- Einführung einer Auftragskontrolle für externe Dienstleister

- Erstellung eines Notfallhandbuchs mit definierten Zuständigkeiten und Informationsketten

Vertraulichkeit und Zugangsbeschränkungen

- Vereinbarung von Geheimhaltungspflichten mit Mitarbeitern

- Implementierung von Zugangskotnrollen für sensible Bereiche

Gesetzliche Grundlagen

Technisch organisatorische Maßnahmen in der DSGVO

Laut Artikel 32 DSGVO ist die Implementierung von technischen und organisatorischen Maßnahmen erforderlich. Dabei soll der Verantwortliche unter „Berücksichtigung des Stands der Technik, der Implementierungskosten und der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung sowie der unterschiedlichen Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen“ [geeignete technische und organisatorische Maßnahmen treffen], „um ein dem Risiko angemessenes Schutzniveau zu gewährleisten“.

Im Detail: Die DSGVO verweist auf den Stand der Technik, der juristisch nicht klar definiert ist. Im Verlauf dieses Artikels werden wir auch das näher beleuchten. Maßnahmen sollen ferner unter Berücksichtigung der Implementierungskosten und Art und Umfang der Datenverarbeitung ausgewählt werden. Anders gesagt, sollen die TOMs verhältnismäßig sein. Während mehrstufige Zutrittskontrollen mit Sicherheitspersonal und personalisierten Zugangskarten in einem Rechenzentrum sinnvoll sein können, würden die Maßnahmen einen kleinen Handwerksbetrieb massiv im Tagesgeschäft einschränken und wären von den Kosten kaum zu stemmen.

Ebenso sollen Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen berücksichtigt werden. Ein solcher Ansatz findet sich auch in der Informationssicherheit im Rahmen der Risikoanalyse wieder. Die DSGVO führt hierzu in Art. 32 Abs. 2 DSGVO aus, dass Unternehmen Risiken berücksichtigen sollen, die sich aus Datenverlust, Datenveränderung, einer unbefugten Offenlegung und dem unerlaubten Zugriff auf personenbezogene Daten ergeben können. Die Auswahl der TOMs soll also nach einem risikobasierten Ansatz erfolgen. In Erwägungsgrund 78 verweist der Gesetzgeber ferner auf die Grundsätze „data protection by design“ sowie „dataprotection by default“, die u.a. darin bestehen können, dass

- die Verarbeitung personenbezogener Daten minimiert wird,

- personenbezogene Daten so schnell wie möglich pseudonymisiert werden,

- Transparenz in Bezug auf die Funktionen und die Verarbeitung personenbezogener Daten hergestellt wird,

- der betroffenen Person ermöglicht wird, die Verarbeitung personenbezogener Daten zu überwachen,

- der Verantwortliche in die Lage versetzt wird, Sicherheitsfunktionen zu schaffen und zu verbessern.

Die verschiedenen Datenverarbeitungsprozesse sollen hinsichtlich möglicher Risiken für die Betroffenen gem. EG 76 objektiv bewertet werden, um die Einhaltung der DSGVO zu gewährleisten. Argumentationen für oder gegen bestimmte Maßnahmen müssen demnach dokumentiert werden.

Zentrale Schutzziele der TOMs

Die DSGVO lässt den Verantwortlichen also bei der Auswahl der TOMs einen großen Spielraum. Der Verantwortliche darf Maßnahmen nach einem risikobasierten Ansatz und unter Berücksichtigung der Verhältnismäßigkeit implementieren. Maßnahmen sollten dabei auf folgende Schutzziele ausgerichtet werden:

- Vertraulichkeit: Daten dürfen nur von Personen verändert oder eingesehen werden, die dazu berechtigt sind

- Integrität: Daten dürfen nicht unerkannt bzw. unbemerkt verändert werden können. Es geht also um die Nachvollziehbarkeit von Datenänderungen

- Verfügbarkeit: Aufrechterhaltung der Funktionsfähigkeit der Systeme; das Risiko von Systemausfällen gilt es zu minimieren

- Belastbarkeit: Systeme müssen widerstandsfähig sein, z.B. gegen Cyberangriffe

Aus den genannten Schutzzielen leiten sich weitere Maßnahmen im Datenschutz ab, darunter die Erstellung eines Rollen- und Berechtigungskonzepts, eines VVT, eines Notfallplans und das Testen der Systeme, z.B. im Rahmen eines Penetrationstests, zur Bewertung und Evaluierung der Wirksamkeit der Sicherheitsvorkehrungen. Bei letzterem gilt nach wie vor der Grundsatz der Verhältnismäßigkeit.

Technisch organisatorische Maßnahmen im BDSG a.F.

Auch wenn das alte Bundesdatenschutzgesetz mit Einführung der DSGVO und des neuen BDSG außer Kraft getreten ist, basieren viele Datensicherheitskonzepte und TOM noch heute auf dessen Anforderungen. In Anlage Satz 2 BDSG a.F. nennt der Gesetzgeber 8 Arten von zu implementierenden Maßnahmen, die „8 Gebote der Datensicherheit“:

Zutrittskontrolle: Maßnahmen, die gewährleisten, dass Unbefugten der Zutritt zu Datenverarbeitungsanlagen im Unternehmen verwehrt wird. (z.B. Schlüssel, Alarmanlage)

Zugangskontrolle: Maßnahmen, die gewährleisten, dass Unbefugten der Zugang und somit die Nutzung von Datenverarbeitungsanlagen verwehrt wird. (z.B. verschlossener Serverraum)

Zugriffskontrolle: Maßnahmen, die den Zugriff auf Daten durch Unbefugte verhindern, sowie Informationen vor unerlaubter Kenntnisnahme, Veränderung oder Löschung schützen. (z.B. MFA, sichere Passwörter)

Weitergabekontrolle: Maßnahmen, die gewährleisten, dass bei der Weitergabe von Daten ein unberechtigter Zugriff, unbefugte Kenntnisnahme oder unbeabsichtigter Abfluss verhindert wird. (z.B. Verschlüsselung, automatische Sperrmechanismen)

Eingabekontrolle: Maßnahmen, die eine nachträgliche Überprüfung ermöglichen, wann und von wem personenbezogene Daten in Systemen eingegeben, verändert oder gelöscht wurden. (z.B. Logsysteme und Protokollierung)

Auftragskontrolle: Maßnahmen, die gewährleisten, dass Daten, die im Auftrag verarbeitet werden, ausschließlich gemäß den Vorgaben des Auftraggebers verarbeitet werden. (z.B. durch AV, Audits und Kontrollen)

Verfügbarkeitskontrolle: Maßnahmen, die gewährleisten, dass personenbezogene Daten vor (zufälliger) Zerstörung und Verlust geschützt sind. (z.B. durch Redundanzen und Berechtigungskonzepte)

Trennungskontrolle: Maßnahmen, die gewährleisten, dass Daten, die zu unterschiedlichen Zwecken erhoben wurden, getrennt verarbeitet werden. (z.B. Mandantentrennung)

Technisch organisatorische Maßnahmen für das eigene Unternehmen

Unternehmen müssen nach einem risikobasierten Ansatz und unter Berücksichtigung des Grundsatzes der Verhältnismäßigkeit Maßnahmen implementieren. In einem ersten Schritt sollte sich ein Verantwortlicher also anschauen, welche Daten in seinem Unternehmen verarbeitet werden. Im Fokus stehen hier natürlich die besonders sensiblen personenbezogenen Daten aus Artikel 9 DSGVO, wozu bspw. Gesundheitsdaten zählen. Gem. EG 75 DSGVO können sich auch aus der Verarbeitung von Daten ergeben, die zu finanziellen Verlusten oder Rufschädigung führen können. Ferner sind solche Daten besonders zu schützen, die zur Profilbildung genutzt werden könnten oder Daten zur Arbeitsleistung. Ebenso sind vulnerable Personen, darunter Kinder, zu schützen. Die DSK empfiehlt folgende Vorgehensweise zur Identifikation von Datenschutzrisiken:

- Welche Schäden können für die natürlichen Personen auf der Grundlage der zu verarbeitenden Daten bewirkt werden?

- Wodurch, d. h. durch welche Ereignisse kann es zu dem Schaden kommen?

- Durch welche Handlungen und Umstände kann es zum Eintritt dieser Ereignisse kommen?

Stand der Technik als Orientierung

Zu den Schäden zählen bspw. Diskriminierung, Identitätsdiebstahl und finanzielle Verluste. Diese können durch eine unrechtmäßige Verarbeitung oder unbefugte Offenlegung von Daten eintreten, etwa bei einem Cyberangriff oder auch wenn Mitarbeiter wissentlich oder unwissentlich gegen geltende Datenschutzbestimmungen verstoßen. Hier sollte auch die Menge an personenbezogenen Daten berücksichtigt werden. Während die Offenlegung einer einzelnen E-Mail-Adresse in den meisten Fällen harmlos ist, ist der Schaden bei 50.000 Adressen schon ganz anders einzuordnen.

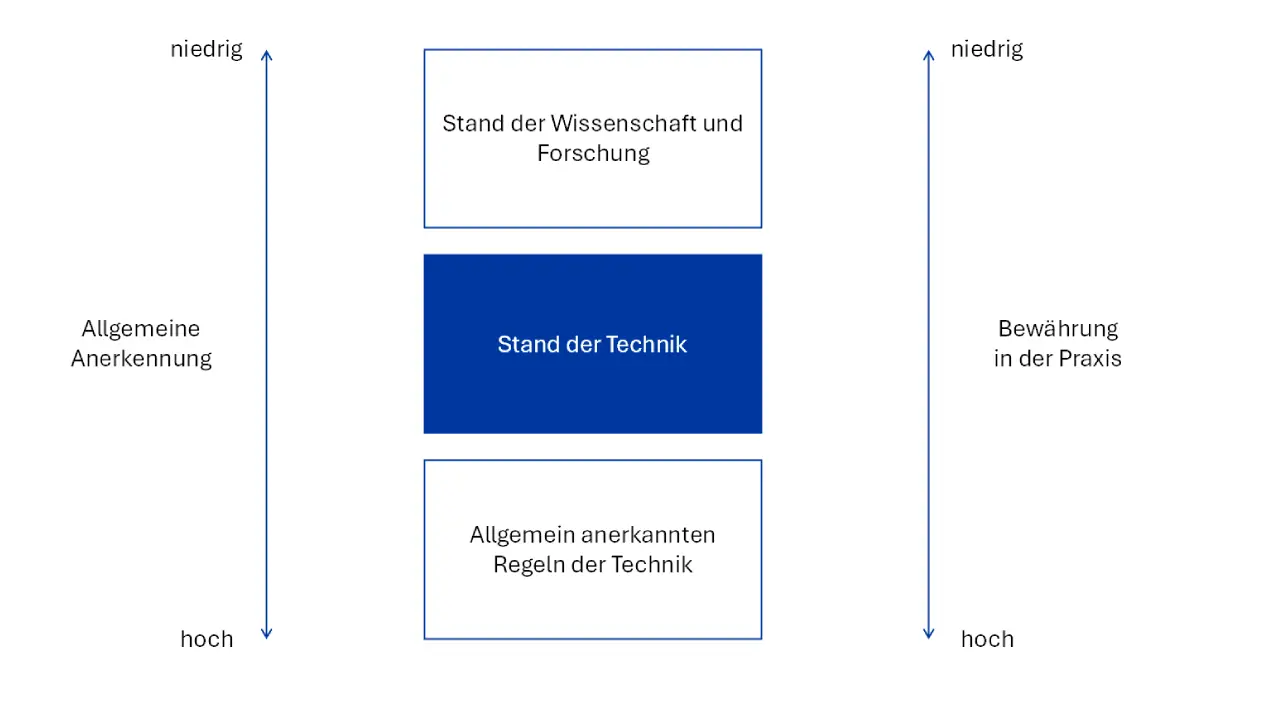

Neben der Risikoabwägung kann man sich bei der Auswahl der TOMs für die eigene Organisation auch am Stand der Technik orientieren. Aus der Kalkar-Entscheidung des Bundesverfassungsgerichts (BVerfGE, 49, 89 [135 f]) aus dem Jahr 1978 wurden der Stand der Technik, der Stand der Wissenschaft und die allgemein anerkannten Regeln der Technik abgeleitet, abhängig von ihrer allgemeinen Anerkennung und der Bewährung in der Praxis:

Der Stand der Technik ist demnach die am Markt etablierte Bestleistung zur Erreichung der IT-Sicherheitsziele. Der Bundesverband IT-Sicherheit e.V. (TeleTrusT) hat zum Stand der Technik eine Handreichung veröffentlicht, an der sich Verantwortliche bei der Implementierung von geeigneten TOMs orientieren können. Hierin werden diverse Maßnahmen bewertet und einem Technologiestand zugeordnet.

Hat man die für seine Organisation geeigneten Maßnahmen implementiert, müssen diese auch ausreichend dokumentiert und laufend überprüft werden. Ein Beispiel für ein solches Prozessmanagement bietet eine Praxishilfe der niedersächsischen Datenschutzbehörde, die einen „Prozess zur Auswahl angemessener Sicherungsmaßnahmen“ („ZAWAS“), beschreibt. ZAWAS orientiert sich an dem im Prozessmanagement etablierten PDCA-Zyklus (Plan-Do-Check-Act) und nähert sich dabei stark an die Risikoanalyse im Bereich der Informationssicherheit an.

Technisch organisatorische Maßnahmen bei Auftragsverarbeitern

Die Bewertung der Geeignetheit von etablierten Sicherheitsmaßnahmen trifft auch auf die TOMs von eingesetzten Auftragsverarbeitern zu. Auch hier werden in der DSGVO keine Mindestanforderungen an die TOMs genannt, der Verantwortliche muss die von seinem Auftragsverarbeiter implementierten Maßnahmen aber bewerten und darf, sofern die Sicherheitsmaßnahmen nicht ausreichend sind, in kein Auftragsverarbeitungsverhältnis eintreten. Auch bei der Bewertung der TOMs von externen Dienstleistern sollte man sich an den zuvor genannten Grundsätzen orientieren. Das LfD Sachsen-Anhalt hat ferner eine Checkliste veröffentlicht, die Verantwortliche zur Überprüfung der technischen und organisatorischen Maßnahmen bei ihren Auftragsverarbeitern nutzen können.

Im Allgemeinen sollte man bei seinen Auftragsverarbeitern das gleiche Maß ansetzen, wie auch in seiner eigenen Organisation. Hat man das für sich notwendige und verhältnismäßige Niveau der Sicherheitsmaßnahmen identifiziert, so sollten sich hieran auch die eingesetzten Auftragsverarbeiter halten. Abhängig von der Risikohöhe sollte der Auftragsverarbeiter auch angemessene Nachweise zur Gewährleistung des Sicherheitsniveaus vorhalten können. Das kann bspw. durch Zertifikate oder durch Prüfungen in Form eines Audits geschehen.

Fazit

Die technischen und organisatorischen Maßnahmen (TOMs) sind ein unverzichtbarer Bestandteil des modernen Datenschutzes.

Die DSGVO gibt einen flexiblen Rahmen vor, der es Verantwortlichen ermöglicht, maßgeschneiderte Lösungen für ihre spezifischen Anforderungen zu entwickeln. Dabei steht der risikobasierte Ansatz im Vordergrund: Die implementierten Maßnahmen sollen dem Risiko für die Rechte und Freiheiten natürlicher Personen angemessen sein und gleichzeitig die Verhältnismäßigkeit berücksichtigen.

Bei der Auswahl geeigneter TOMs sollten Unternehmen folgende Aspekte beachten:

- Risikoanalyse: Eine gründliche Bewertung der verarbeiteten Daten und potenzieller Risiken ist unerlässlich.

- Stand der Technik: Orientierung an aktuellen Best Practices und etablierten Standards in der IT-Sicherheit.

- Dokumentation und Überprüfung: Regelmäßige Evaluierung und Anpassung der implementierten Maßnahmen.

Auch bei der Zusammenarbeit mit Auftragsverarbeitern ist eine sorgfältige Prüfung der TOMs erforderlich. Verantwortliche müssen sicherstellen, dass ihre Dienstleister ein angemessenes Schutzniveau gewährleisten können.

Letztendlich geht es darum, ein ausgewogenes Verhältnis zwischen effektivem Datenschutz und praktischer Umsetzbarkeit zu finden. TOMs sind kein statisches Konstrukt, sondern ein dynamischer Prozess, der kontinuierliche Aufmerksamkeit und Anpassung erfordert. Sie müssen die Belastbarkeit der Systeme und Dienste sicherstellen, um die Anforderungen der DSGVO zu erfüllen. Nur so können Unternehmen den sich konstant wandelnden Herausforderungen im Bereich Datenschutz und IT-Sicherheit gerecht werden.

Sven Brodermanns